Kendali internal, Ruang lingkup kendali internal, dan Sistem kendali internal. Control objectives, Control risks. Management control framework dan Application control framework. Corporate IT governance

Sistem

Pengendalian Internal yang handal dan efektif dapat memberikan informasi yang

tepat bagi manajer maupun dewan direksi yang bagus untuk mengambil keputusan

maupun kebijakan yang tepat untuk pencapaian tujuan perusahaan yang lebih

efektif pula.

Sistem Pengendalian

Internal berfungsi sebagai pengatur sumberdaya yang telah ada untuk dapat

difungsikan secara maksimal guna memperoleh pengembalian (gains) yang maksimal

pula dengan pendekatan perancangan yang menggunakan asas Cost-Benefit.

Tujuan

penerapan SPI dalam perusahaan adalah untuk menghindari adanya penyimpangan

dari prosedur, laporan keuangan yang dihasilkan perusahaan dapat dipercaya dan

kegiatan perusahaan sejalan dengan hukum dan peraturan yang berlaku. Hal ini

menunjukkan bahwa perusahaan terutama manajemen berusaha untuk menghindari

resiko dari adanya penerapan suatu sistem.

Secara

struktural pihak-pihak yang bertanggung jawab dan terlibat langsung dalam

perancangan dan pengawasan Sistem Pengendalian Internal meliputi :

·

Chief Executive Officer (CEO)

·

Chief Financial Officer (CFO)

·

Controller / Director Of Accounting & Financial

·

Internal Audit Comitee

Menurut Guy (2002), ruang lingkup audit internal meliputi pemeriksaan

dan evaluasi yang memadai serta efektivitas sistem pengendalian internal

organisasi dan kualitas kinerja dalam melaksanakan tanggung jawab yang

dibebankan.

Ruang lingkup audit internal secara detail dapat dijelaskan sebagai berikut:

Ruang lingkup audit internal secara detail dapat dijelaskan sebagai berikut:

- Menelusuri reliabilitas dan integritas informasi keuangan dan operasi serta perangkat yang digunakan untuk mengidentifikasi, mengukur, mengklasifikasi serta melaporkan informasi semacam itu.

- Menelusuri sistem yang ditetapkan untuk memastikan ketaatan terhadap kebijakan, perencanaan, prosedur, hukum dan peraturan yang dapat memiliki pengaruh signifikan terhadap operasi dan laporan serta menentukan apakah organisasi telah mematuhinya.

- Menelusuri perangkat perlindungan aktiva dan secara tepat memverifikasi keberadaan aktiva tersebut.

- Menilai keekonomisan dan efisiensi sumber daya yang dipergunakan.

- Menelusuri informasi atau program untuk memastikan apakah hasilnya konsisten dengan tujuan dan sasaran yang telah ditetapkan, serta apakah operasi atau program itu telah dilaksanakan sesuai dengan yang direncanakan.

Control Objective

Penerapan

IT (Informasi Teknologi) pada perusahaan tentunya sudah menjadi hal

yang sudah menjadi hal yang sangat umum. Penggunaan IT pada perusahaan

tentunya membawa banyak manfaat bagi perusahaan, contohnya seperti:

meningkatkan performa bisnis, meningkatkan ROI, meminimalisasi biaya dan

waktu pemasaran, dan meminimalisasi resiko dalam bisnis yang dinamis.

Namun penerapan IT pada perusahaan yang bertujuan untuk meningkatkan

profit dari perusahaan bisa dapat berdampak sebaliknya bila Tata Kelola

IT tersebut buruk. Untuk itulah dibutuhkan IT Governance dimana

penggunaan dan penerapan IT pada perusahaan dapat bekerja secara

optimal. IT Governance sendiri mempunyai banyak Tools (Alat) dan

salah-satunya adalah COBIT (CONTROL OBJECTIVES FOR INFORMATION AND

RELATED TECHNOLOGY) framework. Dengan adanya COBIT framework ini

perusahaan dapat memanfaatkan IT dengan optimal dan sesuai dengan hasil

yang diharapkan. COBIT juga diharapkan mendukung kebutuhan manajemen

dalam menentukan dan monitoring tingkatan yang sesuai dengan keamanan

dan kendali organisasi mereka. Dengan begitu perusahaan akan merasa

bahwa investasi IT-nya membawa keuntungan maksimal bagi proses bisnis

mereka.

COBIT

dikembangkan oleh IT Governance Institute, yang merupakan bagian dari

Information Systems Audit and Control Association (ISACA). COBIT

memberikan arahan ( guidelines ) yang berorientasi pada bisnis, dan

karena itu business process owners dan manajer, termasuk juga auditor

dan user, diharapkan dapat memanfaatkan guideline ini dengan

sebaik-baiknya.

Cobit

adalah merupakan a set of best practies (framework) bagi pengelolaan

teknologi informasi (IT management). Cobit disusun oleh oleh IT

Governace Institute (ITGI) dan Infomation Systems Audit and Control

Association (ISACA), tepatnya Information Systems Audit and

ControFoundation’s(ISACF) pada tahun 1992. edisi pertamanya

dipublikasikan pada tahun 1996, edisi kedua pada tahun 1998, edisi

ketiga tahun 2000 (versi on-line dikeluarkan tahun 2003) dan saat ini

adalah edisi keempat pada desember 2005.

COBIT

dikembangkan sebagai suatu generally applicable and accepted standard

for good Information Technology (IT) security and control practices .

Istilah “ generally applicable and accepted ” digunakan secara eksplisit

dalam pengertian yang sama seperti Generally Accepted Accounting

Principles (GAAP). Sedang, COBIT’s “good practices” mencerminkan

konsensus antar para ahli di seluruh dunia. COBIT dapat digunakan

sebagai IT Governance tools, dan juga membantu perusahaan mengoptimalkan

investasi TI mereka. Hal penting lainnya, COBIT dapat juga dijadikan

sebagai acuan atau referensi apabila terjadi suatu kesimpang-siuran

dalam penerapan teknologi. Suatu perencanaan Audit Sistem Informasi

berbasis teknologi (audit TI) oleh Internal Auditor, dapat dimulai

dengan menentukan area-area yang relevan dan berisiko paling tinggi,

melalui analisa atas ke-34 proses tersebut. Sementara untuk kebutuhan

penugasan tertentu, misalnya audit atas proyek TI, dapat dimulai dengan

memilih proses yang relevan dari proses-proses tersebut.

COBIT

bermanfaat bagi auditor karena merupakan teknik yang dapat membantu

dalam identifikasi IT controls issues. COBIT berguna bagi para IT user

karena memperoleh keyakinan atas kehandalan system aplikasi yang

dipergunakan. Sedangfkan para manager memperoleh manfaat dalam keputusan

investasi di bidang IT serta Infrastruktur nya, menyusun strategic IT

Plan, menentukan Information Architecture, dan keputusan atas

procurement ( pengadaan/pembelian) mesin.

Lebih

lanjut, auditor dapat menggunakan Audit Guidelines sebagai tambahan

materi untuk merancang prosedur audit. Singkatnya, COBIT khususnya

guidelines dapat dimodifikasi dengan mudah, sesuai dengan industri,

kondisi TI di Perusahaan atau organisasi Anda, atau objek khusus di

lingkungan TI. Selain dapat digunakan oleh Auditor, COBIT dapat juga

digunakan oleh manajemen sebagai jembatan antara risiko-risiko TI dengan

pengendalian yang dibutuhkan (IT risk management) dan juga referensi

utama yang sangat membantu dalam penerapan IT Governance di perusahaan.

COBIT

dapat dipakai sebagai alat yang komprehensif untuk menciptakan IT

Governance pada suatu perusahaan. COBIT mempertemukan dan menjembatani

kebutuhan manajemen dari celah atau gap antara resiko bisnis, kebutuhan

kontrol dan masalah-masalah teknis IT, serta menyediakan referensi best

business practices yang mencakup keseluruhan IT dan kaitannya dengan

proses bisnis perusahaan dan memaparkannya dalam struktur

aktifitas-aktifitas logis yang dapat dikelola serta dikendalikan secara

sfektif.

COBIT

mendukung manajemen dalam mengoptimalkan investasi TI nya melalui

ukuran-ukuran dan pengukuran yang akan memberikan sinyal bahaya bila

suatu kesalahan atau resiko akan atau sedang terjadi. Manajemen

perusahaan harus memastikan bahwa sistem kendali internal perusahaan

bekerja dengan baik, artinya dapat mendukung proses bisnis perusahaan

yang secara jelas menggambarkan bagaimana setiap aktivitas kontrol

individual memenuhi tuntutan dan kebutuhan informasi serta efeknya

terhadap sumber daya TI perusahaan. Sumber daya TI merupakan suatu

elemen yang sangat disoroti COBIT, termasuk pemenuhan kebutuhan bisnis

terhadap: efektivitas, efisiensi, kerahasian, keterpaduan, ketersediaan,

kepatuhan pada kebijakan atau aturan dan keandalan informasi.

Pihak yang Berkepentingan (Stakeholder) dalam COBIT untuk pengendalian internal.

Berdasarkan

penjelasan di atas COBIT merupakan standar manajmen tekhnologi

informasi sehingga dengan adanya manajemen yang baik pengendalian

internal dapat ditangani dengan baik, berikut ini pihak yang

berkepentingan dalam COBIT untuk pengendalian Internal.

Manajemen

harus memutuskan apa yang harus diinvestasikan untuk pengendalian dan

keamanan IT dan bagaimana cara menyeimbangkan risiko dan mengendalikan

dalam lingkungan IT yang tidak bisa diramalkan. Pengendalian dan

pengamanan sistem informasi dapat membantu mengelola risiko tetapi tidak

dapat menghapuskan risiko sama sekali. Tingkat risiko tidak pernah

dapat diketahui secara tepat karena selalu ada ketidakpastian.

Para pemakai jasa

IT ingin memperoleh keyakinan akan adanya pengendalian dan pengamanan

yang cukup, melalui akreditasi dan audit jasa IT yang disediakan oleh

pihak internal maupun oleh pihak ketiga.

Untuk meningkatkan kualitas opini audit dan menyediakan usulan perbaikan pengendalian intern kepada manajemen. Auditor menggunakan kerangka COBIT dalam melakukan audit yaitu dengan cara:

a. membentuk dasar dan standar pengendalian

b. memfasilitasi dan membuat matriks kinerja untuk penilaian risiko

c. mengembangkan rencana audit

d. memfasilitasi audit

e. mengelola risiko residual

f. memberikan saran pengendalian dan rekomendasi kepada manajemen

Domain

merupakan pengelompokkan secara alami dari proses IT, dan sering sesuai

dengan domain tanggung jawab perusahaan. Dalam suatu organisasi, COBIT

menggambarkan empat domain khusus:

a. Perencanaan dan Organisasi (Plan and Organise)

Domain

ini mencakup strategi dan taktik, dan perhatian atas identifikasi

bagaimana IT secara maksimal dapat berkontribusi dalam pencapaian tujuan

bisnis. Selain itu, realisasi dari visi strategis perlu direncanakan,

dikomunikasikan, dan dikelola untuk berbagai perspektif yang berbeda.

Terakhir, sebuah pengorganisasian yang baik serta infrastruktur

teknologi harus di tempatkan di tempat yang semestinya.

Langkah-langkah:

- Menetapkan rencana stratejik TI

- Menetapkan susunan informasi

- Menetapkan kebijakan teknologi

- Menetapkan hubungan dan organisasi TI

- Mengelola investasi IT

- Mengkomunikasikan arah dan tujuan manajemen

- Mengelola sumberdaya manusia

- Memastikan pemenuhan keperluan pihak eksternal

- Menaksir risiko

- Mengelola proyek

- Mengelola kualitas

b. Pengadaan dan Implementasi (Acquire dan implement)

Untuk

merealisasikan strategi IT, solusi TI perlu diidentifikasi,

dikembangkan atau diperoleh, serta diimplementasikan, dan terintegrasi

ke dalam proses bisnis. Selain itu, perubahan serta pemeliharaan sistem

yang ada harus di cakup dalam domain ini untuk memastikan bahwa siklus

hidup akan terus berlangsung untuk sistem-sistem ini.

Langkah-langkah :

- Mengidentifikasi solusi terotomatisasi

- Mendapatkan dan memelihara software aplikasi

- Mendapatkan dan memelihara infrastruktur teknologi

- Mengembangkan dan memelihara prosedur

- Memasang dan mengakui sistem

- Mengelola perubahan

c. Pengantara dan Dukungan (Delivery and Support)

Domain

ini memberikan fokus utama pada aspek penyampaian/pengiriman dari IT.

Domain ini mencakup area-area seperti pengoperasian aplikasi-aplikasi

dalam sistem IT dan hasilnya, dan juga, proses dukungan yang

memungkinkan pengoperasian sistem IT tersebut dengan efektif dan

efisien. Proses dukungan ini termasuk isu/masalah keamanan dan juga

pelatihan.

Langkah-langkah :

- Menetapkan dan mengelola tingkat pelayanan

- Mengelola pelayanan kepada pihak lain

- Mengelola kinerja dan kapasitas

- Memastikan pelayanan yang kontinyu

- Memastikan keamanan sistem

- Melakukan identifikasi terhadap atribut biaya

- Memberi pelatihan kepada user

- Melayani konsumen IT

- Mengelola konfigurasi/susunan

- Mengelola masalah dan kecelakaan

- Mengelola data

- Mengelola fasilitas

-Mengelola operasi

d. Pengawasan dan Evaluasi (Monitor and Evaluate)

Semua

proses IT perlu dinilai secara teratur sepanjang waktu untuk menjaga

kualitas dan pemenuhan atas syarat pengendalian. Domain ini menunjuk

pada perlunya pengawasan manajemen atas proses pengendalian dalam

organisasi serta penilaian independen yang dilakukan baik auditor

internal maupun eksternal atau diperoleh dari sumber-sumber anternatif

lainnya.

Langkah-langkah:

- Memonitor proses

- Menaksir kecukupan pengendalian internal

- Mendapatkan kepastian yang independen

Keempat

domain tersebut diatas kemudian dijabarkan menjadi 34 faktor resiko

yang harus dievaluasi jika ingin diperoleh suatu kesimpulan mengenai

seberapa besar kepedulian manajemen terhadap teknologi informasi, serta

bagaimana teknologi informasi dapat memenuhi kebutuhan manajemen akan

informasi.

Audit (Audit

Risks)

Risiko audit sebenarnya adalah kombinasi dari inherent

risks, control risks, dan detection risks. Risiko audit adalah risiko bahwa hasil

pemeriksaan auditornya ternyata belum dapat mencerminkan keadaan yang

sesungguhnya.

Audit risiko merupakan risiko kemungkinan auditor ekstern

memberikan opini yang salah terhadap fairness laporan keuangan auditee, atau

temuan dan rekomendasi yang salah pada laporan hasil pemeriksaan auditor

intern. Risiko ini sangat berbahaya karena auditor sudah memberikan opini atau

rekomendasi bahwa “Things are okay and fine, but they are not”.

Mengenai jenis – jenis risiko, dalam bukunya yang berjudul

Accounting Information System, F.L. Jones dan D.V. Rama (2003,p127-134) tidak

membahas masalah business risk, tetapi menyebut risiko – pelaksanaan (execution

risks) yang mungkin lebih sempit ruang lingkupnya. Jones dan Rama berpendapat

risiko pada hakekatnya dapat dikelompokkan kedalam 4 jenis risiko, yaitu

execution risks, information risks, asset protection risks, dan performance

risks.

Top management control

Planning

ü Strategic plan (planning jangka panjang)

Penilaian aset

Arahan strategis

Strategis pengembangan

ü Operational plan (planning jangka pendek)

Progress report

Initiative tobe undertaken

Rencana implentasi

Organization

ü Mengumpulkan, Mengalokasikan dan mengelola SDA

ü Ketepatan manager dalam memilih dan mengelola staf

ü Preformansi staf ditinjau secara rutin

ü Penghentian staf secara hormat maupun tidak hormat

Leading

Menjaga agar individu atau kelompok tidak keluar dari sasaran organisasi

ü Mengecek kualitas pemimpin dari akibatnya, spt : staf turnover, kegagalan project

ü Melihat efektifitas komunikasi antara manager dengan staf dapat digunakan bukti :

Formal : rencana SI, dokumentasi standar dan kebijakan, minutes of meeting, memo yang disebarkan ke staf

Informal : wawancara dengan staf, observasi langsung

Controlling

Tujuan untuk melihat apakah proses aktual sudah sesuai dengan apa yang telah direncanakan.

Proses controlling dapat dilakukan dengan menetapkan kebijakan dan standar untuk setiap aktivitas yang berkaitan dengan fungsi SI.

System development management control

Meliputi :

Analisis design

Pembangunan

Implementasi

Pemeliharaan SI

3 pendekatan auditor :

ü Concurrent audit , ikut serta bersama tim dalam proses pengembangan SI (auditor internal)

ü Postimplementasion audit, mengudit SI yang telah diimplementasikan (auditor internal)

ü General audit, evaluasi pengembangan SI secara umum. (auditor external)

Programming management control

Program development life cycle :

ü Planning

Apakah perencaan sudah sesuai dengan karakteristik perangkat lunak

Seberapa baik perencanaan telah dilakukan

ü Control

Apakah karakteristik aktivitas control sudah sesuai dengan berbagai tipe perangkat lunak yang akan dibangun

Apakah prosedur kontrol sudah dilakukan dan dapat diandalkan

ü Design

Apakah pendekatan yang digunakan oleh programmer sudah sistematis dan sesuai dengan kebutuhan sistem

Mencari bukti proses pengendalian selama proses peracangan dilakukan

ü Coding

Apakah pemilihan strategi dan integrasi sudah tepat

Apakah strategi coding yang dipilih sudah terstruktur dan diikuti dengan baik

Apakah ada fasilitas otomatis yang digunakan

Apakah dokumentasi program berkualitas dengan baik

ü Testing

Menguji modul secara individu

Menguji kelompok modul yang sudah terkait

Menguji secara keseluruhan

ü Operation and maintenance

Apakah operational dan pemeliharaan sudah dilakukan dengan baik

Data resource management control

mengelola data sebagai sumber daya kritis

Solusi :

Teknis, DBMS dan data repository system (DRS)

Administratif, data administration (DA) dan DBA

Cara mengudit yaitu memastikan apakah 5 aspek berikut sudah berjalan dengan baik atau belum :

Defining, creating, redefining, retiring data (dengan wawancara, observasi)

Membuat database tersedia untuk semua user

Menginformasikan dan melayani user

Memelihara integritas data

Monitoring operations

Sequrity management control

Langkah-langkah pengadaan program keamanan:

Mempersiapkan rencana proyek

Indentifikasi aset

Penilaian aset

Identifikasi ancaman (api, banjir, gangguan listrik, bencana alam, polusi, penyadapan, virus dan worm )

Menaksir kemungkinan dari ancaman

Menganalisa keterbukaan

Membuat control

Mempersiapkan laporan keamanan

Disaster recovery plan , terdiri dari 4 bagian yaitu:

Emergency plan

Backup plan

Recovery plan

Test plan

Operation management control

Control yang diperlukan meliputi :

- Compter operation

Apakah operasi otomatis sudah akurat, lengkap dan otentik

Apakah ada penjadwalan produksi yang diacu

Apakah pemeliharaan sudah efektif dan efisienNetwork operation Data preparation and entry Production control

reliabilitas kontrol operasi network control terminal dan

reliabilitas kontrol operasi file servers

Apakah ada standar yang diterapkan untuk persiapan dan entri data

Dokumen yang menunjukkan kesesuaian pelaksanaan persiapan dan entri data dengan standar yang diacu

Apakah file telah disiapkan dan terdokumentasi sesuai standar

Dengan wawancara pengguna dan staf operasi tentang SLA

Catatan komplain dan aksi penyelesaiannya

Akurasi, kelengkapan, kebaruan dan keamanan dari dokumentasi fungsi transfer-pricing

file library

Documentation and program library

Memastikan apakah dokumentasi sudah dilakukan dan dikelola dengan aman serta sudah digunakan oleh pihak yang berwenang.

- Technical support

Capacity planning and performance monitoring

Outsourced operation

Mencari tahu kepuasan pengguna akhir

Observasi bagaimana staf merespon permintaan pengguna akhir

Melihat log/ laporan akurasi, kelengkapan dan waktu respon staf

Apakah manajer operasi telah mengawasi performansi dengan baik

Apakah keputusan yang diambil terkait perencanaan kapasitas sudah sesuai dengan statistik performansi

Evaluasi terus-menerus tentang kelayakan keuangan pihak penyedia outsource

Memastikan kesesuaian dengan syarat dan ketentuan kontrak outsourcing

Memastikan keandalan berkelanjutan dari kontrol dalam operasi penyedia outsource

Mengelola prosedur disaster recovery dengan penyedia outsource

Quality assurance management control

Developing quality goals

Apakah sudah ada charter dan definisi sasaran untuk fungsi-fungsi SI

Apakah tujuan dan ukuran kualitas telah ditentukan untuk setiap SI spesifik yang digunakan dalam organisasi

Level awareness staf QA dan SI tentang tujuan kualitas

Opini stakeholders (termasuk manajemen) tentang tujuan kualitas yang ditentukan oleh staf QA

b. Developing, promulgating, and maintaining standards for the IS function

c. Monitoring compliance with QA standards

d. Identifying areas for improvement

e. Reporting to management

f. Training in QA standards and procedures

Application Control Framework

Boundary controls

a. Cryptographic control

Transposition ciphers: menggunakan permutasi urutan karakter dari sederet string

Subtitution ciphers: mengganti karakter dengan karakter lain sesuai aturan tertentu

Product ciphers: kombinasi transposition dan subtitution ciphers

b.Access control

Acccess controls yang digunakan dan kemungkinan masalahnya

Ukuran proteksi yang ditekankan pada mekanisme access controls

Apakah organisasi menggunakan access controls yang disediakan dalam paket perangkat lunak

c. Personal Identification Numbers (PIN)

Generasi PIN

Penerbitan dan penyampaian PIN kepada pengguna

Validasi PIN

Transmisi PIN di seluruh jalur komunikasi

Pemrosesan PIN

Penyimpanan PIN

Perubahan PIN

Penggantian PIN

Penghentian PIN

d. Digital signature

pengujian sistem manajemen yang digunakan untuk mengelola tanda tangan digital, penggunaan dan penyebarannya

e. Plastic cards

Pengajuan kartu

Persiapan kartu

Penerbitan kartu

Penggunaan kartu

Pengembalian/ penghancuran kartu

Input controls

Semakin banyak intervensi manusia dalam metode input data, kemungkinan munculnya kesalahan semakin besar.

Semakin besar jarak waktu antara deteksi adanya kejadian dengan input dari kejadian tersebut, kemungkinan munculnya kesalahan semakin tinggi.

Tipe perangkat input tertentu dapat digunakan untuk memfasilitasi kontrol dalam subsistem input.

Communication controls

Passive attacks (Membaca pesan, Analisis trafik)

Active attacks

Menyisipkan pesan

Menghapus pesan

Modifikasi pesan

Mengubah urutan pesan

Duplikasi pesan

Membuat pesan corrupt

Spamming

Yang perlu diperhatikan oleh auditor :

Physical component control

Line error control

Flow control

Link control

Topological control

Channel access control

Internetworking control

Communication architecture control

Processing controls

a. Processor control

Tipe-tipe kontrol:

Deteksi dan koreksi kesalahan

Kemungkinan terjadinya beberapa status eksekusi yang sama

Penentuan batas waktu eksekusi, untuk menghindari infinite loop

Replikasi komponen, berupa struktur multicomputer maupun multiprocessor

b. Real memory control

Kontrol terhadap real memory berupaya untuk:

Mendeteksi dan memperbaiki kesalahan pada sel-sel memori

Melindungi area memori yang berkaitan dengan sebuah program dari akses ilegal oleh program lain

c. Virtual memory control

Dua tipe kontrol yang harus dievaluasi:

Saat sebuah proses mengacu lokasi pada virtual memory, displacement harus dipastikan berada dalam block

Harus dilakukan pengecekan priviledge saat sebuah proses mengakses block tertentu.

d. Integritas OS

Kontrol OS yang handal:

OS harus terlindungi dari proses-proses pengguna

Pengguna harus terlindungi satu sama lain

Pengguna harus dilindungi dari dirinya sendiri

OS harus terlindungi dari dirinya sendiri

Saat terjadi kegagalan lingkungan, OS harus kuat

e. Aplication software control

Pengecekan validasi serta identifikasi kesalahan

Pencegahan kesalahan pemrosesan

f. Audit trial control

Accounting audit trail

Dilakukan dengan menelusuri proses yang dilalui oleh data berdasarkan identifikasi proses

Operational audit trail

Meliputi data konsumsi sumber daya, penelusuran kejadian yang terkait keamanan, kegagalan fungsi perangkat keras, serta kejadian khusus yang ditentukan oleh pengguna.

g. Audit checkpoint

Auditor mengevaluasi:

Informasi checkpoint/ restart yang tertulis dalam log harus aman

Fasilitas checkpoint/ restart harus efektif dan efisien

Fasilitas checkpoint/ restart harus terdokumentasi dengan baik

Fasilitas checkpoint/ restart harus handal

Database controls

a. Access control

- Discretionary access controls

Dengan membatasi berdasarkan nama, konten, konteks, atau sejarah akses

Mandatory access controls- Dilakukan berdasarkan pengelompokan level sumber daya dan level pengguna.

- Dilakukan berdasarkan pengelompokan level sumber daya dan level pengguna.

ER model integrity constraints

Uniqueness, min&max cardinality, entity ID, value type&set of ID

Relational data model integrity constraints

Key, entity and referential constraints

Object data model integrity constraints

Unique ID&key, value type&set of attribute, tipes and inheritance

c. Application software control

Update protocols

Memastikan bahwa perubahan pada basis data menggambarkan perubahan entitas nyata dan asosiasi antar entitas

Report protocols

Menyediakan informasi bagi pengguna basis data yang memungkinkan identifikasi kesalahan yang muncul saat update basis data

d. Concurrency control

memungkinkan pengguna basis data berbagi sumber daya yang sama

e. Cryptographic control

melindungi integritas data yang disimpan dalam basis data

f. Audit trail control

Accounting audit trail

Subsistem basis data harus menjalankan tiga fungsi:

Seluruh transaksi harus memiliki unique time stamp

Subsistem harus mencatat beforeimages dan afterimages dari data sebelum dan sesudah transaksi

Operational audit trail

Mengelola kronologi kejadian penggunaan sumber daya yang mempengaruhi basis data

Subsistem harus menyediakan fasilitas untuk define, create, modify, delete, dan retrieve data pada audit trail

g. Existence control

Output controls

a. Inference control

Restriction controls

i. Membatasi respon bagi pengguna untuk melindungi kerahasiaan data tentang seseorang di basis data

ii. Mis. Query yang menghasilkan data yang terlalu spesifik, tidak dieksekusi

Perturbation controls

i. Mengidentifikasi noise pada statistik yang dihitung per record dari basis data

ii. Mis. Membandingkan data dengan simpangan maksimal yang logis

b. Batch output production and distribution control

memastikan bahwa output telah akurat, lengkap dan tepat waktu bagi pengguna yang berhak

Batch report design control

Online output production and distribution control

memastikan bahwa hanya pihak-pihak yang berkepentingan yang menerima online output,

melindungi integritas output saat dikirim melalui jalur komunikasi,

memastikan bahwa online output tidak dapat dilihat oleh pihak tidak berwenang, dan

mencegah penggandaan online output secara tidak sah

c. Audit trail control

I. Accounting audit trail

Menunjukkan output apa yang ditampilkan bagi pengguna, siapa penerimanya, kapan output diterima, dan aksi apa yang perlu dilakukan setelah menerima output

Dapat dikembangkan dengan menentukan apakah ada pihak tidak berwenang yang dapat menerima output

II. Operations audit trail

Mengelola catatan tentang sumber daya yang digunakan untuk menghasilkan berbagai tipe output

Dapat dikembangkan dengan memberikan informasi bagi organisasi untuk meningkatkan ketepatan waktu produksi output dan mengurangi jumlah sumber daya yang digunakan

d. Existence control

mengembalikan kualitas output jika hilang/ rusak

Corporate IT Governance

Good Corporate Governance (GCG)

secara harfiah dapat diartikan sebagai tata kelola perusahaan. GCG

merupakan suatu struktur yang mengatur pola hubungan harmonis tentang

peran dewan komisaris, Direksi, Pemegang Saham dan

Para Stakeholder lainnya, dengan bentuk sistem pengecekan dan

perimbangan kewenangan atas pengendalian perusahaan yang dapat membatasi

munculnya dua peluang: pengelolaan yang salah dan penyalahgunaan aset

perusahaan serta suatu proses yang transparan atas penentuan tujuan

perusahaan, pencapaian, berikut pengukuran kinerjanya.

Secara prinsip GCG merupakan kaidah,

norma, ataupun pedoman yang harus digunakan oleh pimpinan perusahaan dan

para karyawan agar seluruh tindakan dan keputusan strategis yang

dilakukan semata-mata dalam rangka untuk mendukung kepentingan

perusahaan. Seluruh manajemen perusahaan diwajibakan untuk mematuhi dan

melaksanakan pedoman yang telah disusun dalam rangka pelaksanaan GCG.

Untuk menerapkan prinsip-prinsip Good Corporate Governance(GCG)

dalam pengelolaan Teknologi Informasi (TI), maka perlu disusun tata

kelola TI (IT Governance) yang menjadi bagian integral dari Enterprise Governance agar dapat menjamin pemanfaatan dari implementasi TI. IT Governance merupakan salah satu pilar utama dari GCG. maka dalam pelaksanaan IT Governance

atau tata kelola TI yang baik sangat diperlukan standar tata kelola TI

dengan mengacu kepada standar tata kelola TI internasional yang telah

diterima secara luas dan teruji implementasinya.

Dengan menyusun IT Governance,

maka segala aktifitas perusahaan yang berbasis pada Teknologi Informasi

akan lebih terkontrol, mencapai efisiensi, dan efektif. Teknologi

informasi pada dasarnya berbentuk suatu system yang saling terintegrasi,

jika ada kerusakan di salah satu titik, akan berdampak domino kepada

titik yang lain. Maka dari itu untuk mencapai Good Corporate Governance (GCG) diperlukan adanya penyusunan IT Governance yang baik.

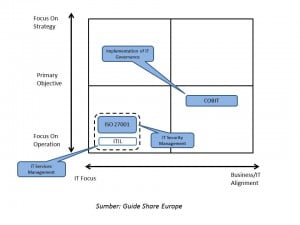

Dalam implementasi IT Governance, terdapat beberapa framework atau kerangka kerja. Dijelaskan dalam lampiran PER-01/MBU/2013 bahwa IT Governance

sebagai salah satu pilar utama GCG dalam pelaksanaannya membutuhka

framework yang mengacu kepada referensi tata kelola TI internasional

yang telah diterima secara luas dan teruji implementasinya seperti

COBIT, ITIL, ISO 27001, ISO 38500, TOGAF dan PMBOK, yang dapat

diimplementasi sesuai dengan kondisi perusahaan yang berbeda-beda.

| Framework | Cakupan Proses | Kerjasama Panduan | Penggunaan Secara Umum |

| COBIT | Mencakup semua proses tata kelola TI yang meliputi:

|

Penjelasan cukup sampai kepada kontrol-kontrol yang harus ada dan tidak sampai kepada petunjuk rinci penerapannya | Sebagai referensi audit TI dan atau penilaian tata kelola TI |

| ITIL | Proses Manajemen layanan TI yang meliputi 5 tahapan siklus layanan (service lifecycle):

|

Penjelasan meliputi ke 5 tahapan service life cycle dan proses proses pengelolaan layanan (ITSM) pada setiap tahapan service life cyle. | Sebagai penjelasan terhadap disiplin dan tanggung jawab dalam penentuan dan manajemen Layanan TI yang efektif. |

| ISO 27001 | Dokumen standar system manajemen keamanan informasi atau ISMS (Information Security Management System), yang memberikan cakupan proses untuk melakukan Evaluasi, Implementasi dan memelihara keamanan informasi berdasarkan “best practice” dalam pengamanan informasi. | Petunjuk untuk penerapan Keamanan Informasi sebagai Penjagaan informasi dalam rangka memastikan: kelangsungan bisnis minimasi resiko bisnis dan mengoptimalkan peluang bisnis dan investasi | Implementasi terhadap Information Security Management System (ISMS) |

| ISO 38500 | Terdapat 6 prinsip sebagai framework IT Governance yang diterapkan untuk tata kelola TI, yaitu responsibility, strategy, acquisition, performance, conformance, dan human behaviour | Panduan terhadap prinsip-prinsip untuk manajemen organisasi dalam rangka pemanfaatan TI yang tepat guna, efektif dan efisien. | Pengelolaan TI dengan standar tata kelola secara high level yang diterapkan berdasarkan prinsip yang tercantum dalam ISO 38500 |

| TOGAF | Berisi panduan Framework dan metode pengembanganEnterprise Architecture yang meliputi tahapan:

|

Panduan terhadap area-area yang harus ada dalam pengembangan Enterprise Architecture | Digunakan untuk mengembangkan Enterprise Architecture, dimana terdapat tools yang detil untuk |

| PMBOK | Berisi panduan kerangka kerja pengelolaan proyek TI dan pengawasan kinerja proyek TI. Framework PMBOK memberikan referensi lebih detil untuk melengkapi framework COBIT terkait pengelolaan proyek TI. | Panduan terhadap area-area kerja yang detail dalam pengelolaan proyek | Sebagai panduan penyusunan kerangka kerja pengelolaan dan dan pengawasan proyek TI sehingga proyek TI tersebut dapat berjalan sesuai dengan yang diharapkan |

Referensi: PerMen No. PER-02/MBU/2013: Panduan Penyusunan Tata Kelola TI BUMN

Komentar

Posting Komentar